Por Matthew Cole , Richard Esposito , Sam Biddle , Ryan Grim – Fuente The Intercept

LA INTELIGENCIA MILITAR RUSA ejecutó un ciberataque en al menos un proveedor de software de votación de Estados Unidos y envió correos electrónicos a más de 100 funcionarios electorales locales unos días antes de las elecciones presidenciales de noviembre pasado, según un informe de inteligencia altamente clasificado obtenido por The Intercept.

El documento secreto de la Agencia de Seguridad Nacional, que fue proporcionado de forma anónima a The Intercept y autenticado de forma independiente, analiza la inteligencia recientemente adquirida por la agencia acerca de un esfuerzo cibernético ruso de meses de duración contra elementos de las elecciones y la infraestructura de votación de Estados Unidos. El informe, fechado el 5 de mayo de 2017, es el informe más detallado del gobierno estadounidense sobre la injerencia de Rusia en las elecciones que aún no han salido a la luz.

Si bien el documento ofrece una ventana rara en la comprensión de la NSA de la mecánica de la piratería rusa, no muestra la inteligencia “cruda” subyacente en la que se basa el análisis. Un oficial de inteligencia de Estados Unidos que declinó ser identificado advirtió contra extraer una conclusión demasiado grande del documento porque un solo análisis no es necesariamente definitivo.

El informe indica que el hackeo ruso puede haber penetrado aún más en los sistemas de votación de Estados Unidos de lo que se entendía anteriormente. Indica inequívocamente en su declaración sumaria que fue la inteligencia militar rusa, en particular la Dirección General de Inteligencia del Estado Mayor de Rusia, o GRU, la que llevó a cabo los ciberataques descritos en el documento:

Personal General de Rusia Los actores de la Dirección General de Inteligencia … ejecutaron operaciones de espionaje cibernético contra una empresa estadounidense en agosto de 2016, obviamente para obtener información sobre soluciones de software y hardware relacionadas con las elecciones. … Los actores probablemente usaron los datos obtenidos de esa operación para … lanzar una campaña de lanzamiento-phishing temática de registro de votantes dirigida a organizaciones gubernamentales locales estadounidenses.

Este juicio sumario de la NSA está muy en desacuerdo con la negación del presidente ruso Vladimir Putin la semana pasada de que Rusia había interferido en las elecciones extranjeras: “Nunca nos comprometimos en eso a nivel estatal, y no tenemos intención de hacerlo”. Las negaciones general de que cualquier intromisión de Rusia tales se produjo, por primera vez flotó la posibilidad de que los piratas informáticos independientes de Rusia con “inclinaciones patrióticas” puede haber sido responsable. El informe de la NSA, por el contrario, no muestra ninguna duda de que el ataque cibernético fue llevado a cabo por el GRU.

El análisis de la NSA no saca conclusiones sobre si la interferencia tuvo algún efecto en el resultado de la elección y admite que aún queda mucho por saber sobre el alcance de los logros de los hackers. Sin embargo, el informe plantea la posibilidad de que la piratería rusa haya violado al menos algunos elementos del sistema de votación, con resultados desconcertantemente inciertos.

La NSA y la Oficina del Director de Inteligencia Nacional fueron contactados para este artículo. Los funcionarios pidieron que no publicáramos o informáramos sobre el documento de alto secreto y nos negamos a hacer comentarios al respecto. Cuando se nos informó que teníamos la intención de seguir adelante con esta historia, la NSA solicitó una serie de redacciones. La Intercept estuvo de acuerdo con algunas de las solicitudes de redacción después de determinar que la divulgación de ese material no era claramente de interés público.

El informe agrega un nuevo detalle significativo a la imagen que surgió de la evaluación de inteligencia sin clasificar sobre la intromisión electoral de Rusia lanzada por el gobierno de Obama en enero. La evaluación de enero presentó las conclusiones de la comunidad de inteligencia estadounidense pero omitió muchas especificaciones, citando preocupaciones acerca de la divulgación de fuentes y métodos sensibles. La evaluación concluyó con gran confianza que el Kremlin ordenó un extenso y multidimensionado esfuerzo de propaganda “para socavar la fe pública en el proceso democrático de Estados Unidos, denigrar a la secretaria Clinton y perjudicar su elegibilidad y presidencia potencial”.

La revisión no intentó evaluar el efecto de los esfuerzos rusos en la elección, a pesar de que “la inteligencia rusa obtuvo y mantuvo el acceso a elementos de múltiples juntas electorales estatales o locales de Estados Unidos”. Según el Departamento de Seguridad Nacional, la evaluación Informó tranquilizadoramente, “los tipos de sistemas que observamos los actores rusos que apuntan o que comprometen no están implicados en el conteo de votos.”

La revisión no intentó evaluar el efecto de los esfuerzos rusos en la elección, a pesar de que “la inteligencia rusa obtuvo y mantuvo el acceso a elementos de múltiples juntas electorales estatales o locales de Estados Unidos”. Según el Departamento de Seguridad Nacional, la evaluación Informó tranquilizadoramente, “los tipos de sistemas que observamos los actores rusos que apuntan o que comprometen no están implicados en el conteo de votos.”

La NSA ahora ha aprendido, sin embargo, que los hackers del gobierno ruso, parte de un equipo con un “mandato de espionaje cibernético específicamente dirigido a elecciones estadounidenses y extranjeras”, se centraron en partes del sistema directamente relacionadas con el proceso de registro de votantes, Fabricante de dispositivos que mantienen y verifican las listas de votantes. Algunos de los dispositivos de la compañía se anuncian como tener conexión a Internet inalámbrica y Bluetooth, lo que podría haber proporcionado un punto de parada ideal para nuevas acciones maliciosas.

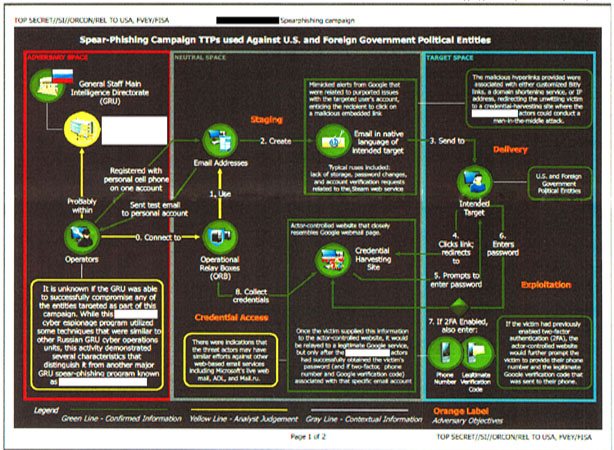

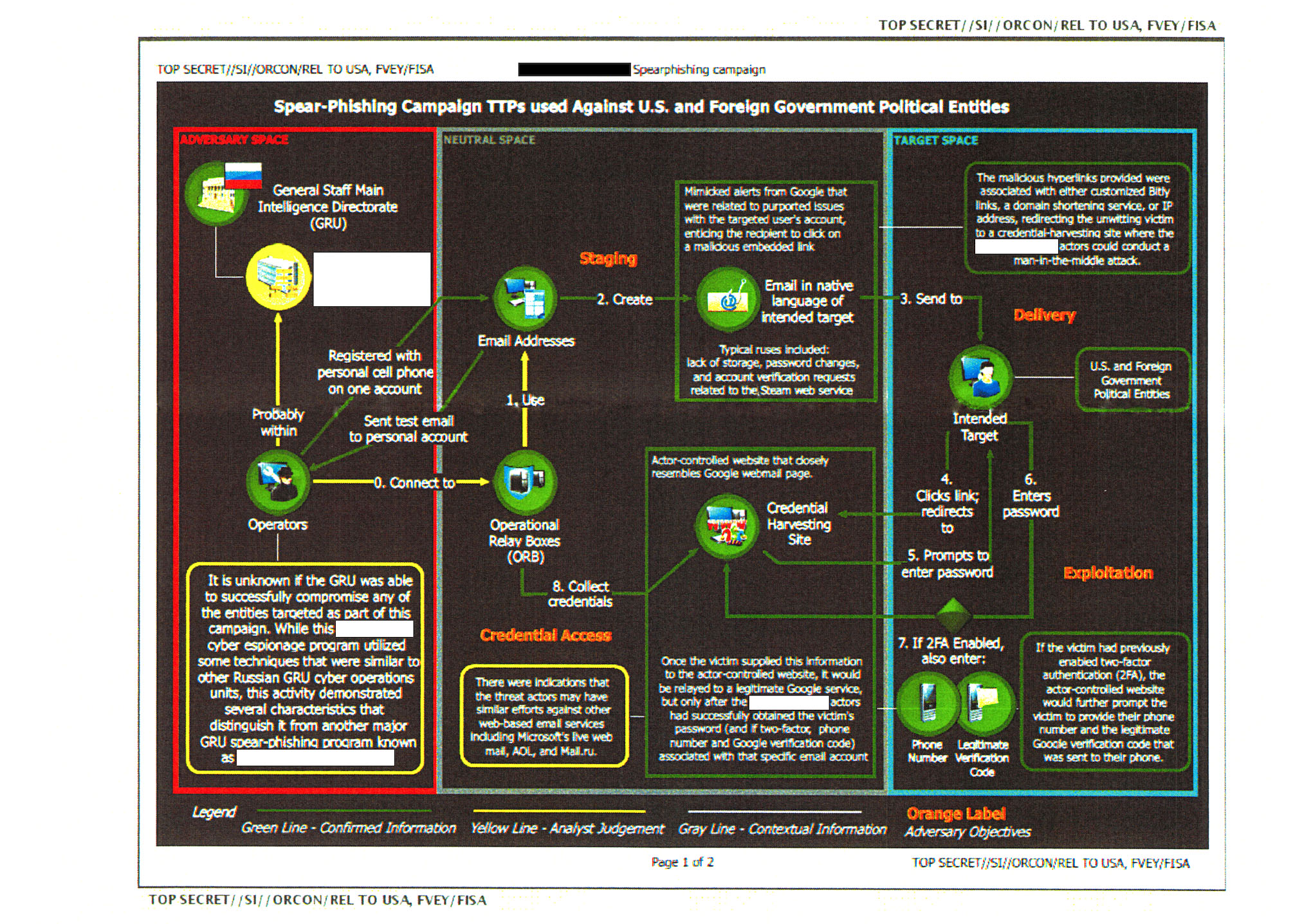

Adjunto al informe secreto de la NSA se encuentra un cuadro general que detalla la operación de phishing del gobierno ruso, aparentemente faltando una segunda página que no fue entregada a The Intercept.

El ataque Spear-Phishing

Como se describe en el informe clasificado de la NSA, el plan ruso era simple: plantearse como un proveedor de votación electrónica y engañar a los empleados del gobierno local para que abran documentos de Microsoft Word invisiblemente contaminados con malware potente que podría dar a los hackers control total sobre las computadoras infectadas.

Pero para engañar a los funcionarios locales, los piratas informáticos necesitaban acceso a los sistemas internos de un proveedor de software electoral para reunir un disfraz convincente. Así que el 24 de agosto de 2016, los hackers rusos enviaron correos electrónicos falsificados que pretendían ser de Google a los empleados de una empresa de software de elección electoral sin nombre, según el informe de la NSA. Aunque el documento no identifica directamente a la empresa en cuestión, contiene referencias a un producto fabricado por VR Systems, un proveedor de servicios y equipos de votación electrónica con sede en Florida, cuyos productos se utilizan en ocho estados.

El correo electrónico de phishing contenía un enlace dirigiendo a los empleados a un sitio web malicioso y falso de Google que pedía sus credenciales de inicio de sesión y luego las entregaba a los hackers. La NSA identificó siete “víctimas potenciales” en la empresa. Mientras que los correos electrónicos maliciosos dirigidos a tres de las posibles víctimas fueron rechazados por un servidor de correo electrónico, por lo menos una de las cuentas de los empleados probablemente se vio comprometida, concluyó la agencia. La NSA señala en su informe que “se desconoce si el despliegue de phishing-phishing mencionado anteriormente comprometió con éxito a todas las víctimas previstas y qué datos potenciales de la víctima podrían haber sido exfiltrados”.

VR Systems declinó responder a una solicitud de comentario sobre la operación de piratería específica descrita en el documento NSA. El jefe de operaciones, Ben Martin, respondió por correo electrónico a la petición de comentarios de The Intercept con la siguiente declaración:

Phishing y spear-phishing no son infrecuentes en nuestra industria. Participamos regularmente en alianzas cibernéticas con funcionarios del estado y miembros de la comunidad de la aplicación de la ley en un esfuerzo por abordar este tipo de amenazas. Tenemos políticas y procedimientos en vigor para proteger a nuestros clientes y nuestra empresa.

Aunque el informe de la NSA señala que VR Systems sólo estaba dirigido contra el engaño de robos de inicio de sesión, en lugar de malware que controla la computadora, esto no es necesariamente un signo tranquilizador. Jake Williams, fundador de la firma de seguridad informática Rendition Infosec y anteriormente del equipo de hackers de la NSA, dijo que los inicios de sesión robados pueden ser aún más peligrosos que una computadora infectada. “Tomaré las credenciales la mayoría de los días sobre el malware”, dijo, ya que la información de inicio de sesión de un empleado puede usarse para penetrar en “VPN corporativas, correo electrónico o servicios en la nube”, permitiendo el acceso a datos corporativos internos. El riesgo se ve especialmente acentuado dado que es común usar la misma contraseña para varios servicios. Phishing, como su nombre lo indica, no requiere que todos tomen el cebo para ser un éxito – aunque Williams enfatizó que los hackers “nunca quieren sólo un” conjunto de credenciales robadas.

Un detalle de un reporte secreto de la NSA sobre una operación de inteligencia militar rusa dirigida a la infraestructura electoral de Estados Unidos.

De archivo: NSA

En cualquier caso, los hackers aparentemente obtuvieron lo que necesitaban. Dos meses después, el 27 de octubre, crearon una cuenta “operativa” de Gmail diseñada para aparecer como si perteneciera a un empleado de VR Systems, y utilizaron documentos obtenidos de la operación anterior para lanzar una segunda operación de phishing “dirigida a EE.UU. Organizaciones de gobiernos locales “. Estos mensajes de correo electrónico contenían un documento de Microsoft Word que había sido” trojanizado “para que cuando se abriera enviaría un faro a la” infraestructura maliciosa “creada por los hackers.

La NSA evaluó que esta fase de la operación de pesca con lanza probablemente fue lanzada el 31 de octubre o el 1 de noviembre y envió correos electrónicos a 122 direcciones de correo electrónico “asociadas con organizaciones gubernamentales locales”, probablemente a funcionarios “involucrados en la gestión de Sistemas de registro de votantes “. Los mensajes de correo electrónico contenían archivos adjuntos de Microsoft Word que se consideraban documentación benigna para la línea de productos de base de datos EVID de VR Systems, pero que en realidad estaban incrustados de forma maliciosa con comandos de software automatizados que se activan de forma instantánea e invisible cuando el usuario abre el documento. Estos archivos con armas en particular usaban PowerShell, un lenguaje de scripting de Microsoft diseñado para administradores de sistemas e instalado por defecto en computadoras Windows, permitiendo un amplio control sobre las configuraciones y funciones de un sistema. Si se abriera, los archivos “muy probablemente” habrían instruido a la computadora infectada para que comience a descargar en segundo plano un segundo paquete de malware de un servidor remoto también controlado por los hackers, que según el informe secreto podría haber proporcionado a los atacantes “acceso persistente” A la computadora o la capacidad de “examinar a las víctimas para los artículos de interés.” Esencialmente, el documento de Word con armas en silencio desbloquea y abre la puerta trasera de un objetivo, permitiendo que prácticamente cualquier cóctel de malware para ser posteriormente entregado automáticamente.

Según Williams, si este tipo de ataque tuviera éxito, el autor tendría capacidad “ilimitada” para desviar objetos de interés. “Vikram Thakur, director senior de investigación en el Equipo de Respuesta de Seguridad de Symantec, dijo a The Intercept que en casos como el de” la seguridad “, el atacante tiene todas las mismas capacidades que el usuario. La “cantidad de datos exfiltrados sólo está limitada por los controles puestos en su lugar por los administradores de la red”. El robo de datos de esta variedad suele ser encriptado, lo que significa que cualquier persona que observe una red infectada no podría ver lo que exactamente estaba siendo eliminado, Ciertamente podría decir algo estaba en marcha, agregó Williams. En general, el método es uno de “sofisticación media”, dijo Williams, uno que “prácticamente cualquier hacker puede sacar”.

Sin embargo, la NSA no está segura de los resultados del ataque, según el informe. “No se sabe”, señala la NSA, “si el despliegue de lanzamiento de lanza antes mencionado afectó exitosamente a las víctimas, y qué datos potenciales podrían haber sido alcanzados por el actor cibernético”.

El FBI no comentaría si está llevando a cabo una investigación criminal sobre el ataque cibernético contra VR Systems.

En una conferencia de prensa en diciembre, el presidente Obama dijo que le dijo al presidente ruso Vladimir Putin en septiembre que no hackeara la infraestructura electoral de Estados Unidos. “Lo que me preocupaba en particular era asegurarse de que [el hack de DNC] no estuviera agravado por un potencial hackeo que pudiera obstaculizar el conteo de votos, afectaría el propio proceso electoral”, dijo Obama. “Así que a principios de septiembre, cuando vi al presidente Putin en China, sentí que la manera más efectiva de asegurar que eso no sucediera era hablar con él directamente y decirle que lo cortara y que iba a tener serias consecuencias Si no lo hizo. Y de hecho no vimos más adulteración del proceso electoral “.

Sin embargo, la NSA ha encontrado que la manipulación continuó. “El hecho de que esto esté ocurriendo en octubre es preocupante”, dijo un alto funcionario de la ley con una gran experiencia cibernética. “En agosto de 2016 las advertencias salieron del FBI y del DHS a esas agencias. Esto no fue una sorpresa. Esto no era difícil de defenderse. Pero necesitabas un compromiso de presupuesto y atención “.

Sin embargo, la NSA ha encontrado que la manipulación continuó. “El hecho de que esto esté ocurriendo en octubre es preocupante”, dijo un alto funcionario de la ley con una gran experiencia cibernética. “En agosto de 2016 las advertencias salieron del FBI y del DHS a esas agencias. Esto no fue una sorpresa. Esto no era difícil de defenderse. Pero necesitabas un compromiso de presupuesto y atención “.

El documento de la NSA describe brevemente otras dos operaciones de hacking rusas relacionadas con las elecciones. En uno de ellos, los hackers militares rusos crearon una cuenta de correo electrónico que pretendía ser otra compañía electoral estadounidense, a la que se refiere el documento como la compañía estadounidense 2, desde la cual enviaban falsos mensajes de prueba que ofrecían “productos y servicios relacionados con las elecciones”. Determinar si hubo una orientación utilizando esta cuenta.

En una tercera operación rusa, el mismo grupo de hackers envió correos electrónicos de prueba a direcciones en la Oficina Electoral de Samoa Americana, presumiblemente para determinar si esas cuentas existían antes de lanzar otro ataque de phishing. El informe no indica por qué los rusos se dirigieron a las minúsculas islas del Pacífico, un territorio de los Estados Unidos sin ningún tipo de escrutinio electoral. Votos para contribuir a la elección.

Un votante emite su voto el 8 de noviembre de 2016 en Ohio.

Un objetivo atractivo

Conseguir atención y un compromiso presupuestario con la seguridad electoral requiere resolver un enigma político. “El problema que tenemos es que la seguridad del voto no importa hasta que algo suceda, y después de que algo suceda, hay un grupo de personas que no quieren la seguridad, porque pase lo que pasó, a su favor”, dijo Bruce Schneier, Un experto en ciberseguridad en el Berkman Center de Harvard, quien ha escrito frecuentemente sobre las vulnerabilidades de seguridad de los sistemas electorales de Estados Unidos. “Eso lo convierte en un problema de seguridad muy duro, a diferencia de su cuenta bancaria”.

Schneier dijo que el ataque, según lo descrito por la NSA, es un procedimiento de piratería estándar. “El robo de credenciales, el lanzamiento de phishing – así es como se hace”, dijo. “Una vez que consigas una cabeza de playa, entonces intentas averiguar cómo ir a otra parte.”

Todo esto significa que es crítico entender cuán integrales VR Systems es nuestro sistema electoral y cuáles son exactamente las implicaciones de esta violación para la integridad del resultado.

VR Systems no vende las máquinas reales de pantalla táctil usadas para emitir un voto, sino más bien el software y dispositivos que verifican y catalogan quién está autorizado a votar cuando aparecen el día de las elecciones o para votar anticipadamente. Empresas como la VR son “muy importantes”  porque “un sistema de registro funcional es central para las elecciones estadounidenses”, explicó Lawrence Norden, subdirector del Centro de Justicia Brennan en la Facultad de Derecho de la Universidad de Nueva York. Los vendedores como VR también son particularmente sensibles, según Norden, ya que las oficinas electorales locales “a menudo no tienen muchos o incluso cualquier personal de TI”, lo que significa “un vendedor como éste también proporcionará la mayor parte de la asistencia de TI, incluyendo el trabajo relacionado con Programación y seguridad cibernética “, no el tipo de personas que quieren involuntariamente comprometidas por un Estado nación hostil.

porque “un sistema de registro funcional es central para las elecciones estadounidenses”, explicó Lawrence Norden, subdirector del Centro de Justicia Brennan en la Facultad de Derecho de la Universidad de Nueva York. Los vendedores como VR también son particularmente sensibles, según Norden, ya que las oficinas electorales locales “a menudo no tienen muchos o incluso cualquier personal de TI”, lo que significa “un vendedor como éste también proporcionará la mayor parte de la asistencia de TI, incluyendo el trabajo relacionado con Programación y seguridad cibernética “, no el tipo de personas que quieren involuntariamente comprometidas por un Estado nación hostil.

Según su sitio web, VR Systems tiene contratos en ocho estados: California, Florida, Illinois, Indiana, Nueva York, Carolina del Norte, Virginia y Virginia Occidental.

Según su sitio web, VR Systems tiene contratos en ocho estados: California, Florida, Illinois, Indiana, Nueva York, Carolina del Norte, Virginia y Virginia Occidental.

Pamela Smith, presidenta del organismo de control de la integridad electoral, Verified Voting, acordó que incluso si VR Systems no facilita la emisión de votos, podría convertirse en un objetivo atractivo para cualquier persona que desee interrumpir la votación.

“Si alguien tiene acceso a una base de datos estatal de votantes, pueden tomar acciones maliciosas modificando o eliminando información”, dijo. “Esto podría afectar si alguien tiene la capacidad de emitir una boleta de votación regular, o se le requiere para emitir una boleta” provisional “- lo que significa que tiene que ser verificado para su elegibilidad antes de que se incluya en la votación, y puede significar la El votante tiene que saltar a través de ciertos aros, como demostrar su información al oficial de la elección antes de su elegibilidad se afirma.

Mark Graff, consultor de seguridad digital y ex jefe de seguridad cibernética del Laboratorio Nacional Lawrence Livermore, describió una táctica tan hipotética como “efectivamente un ataque de denegación de servicio” contra posibles votantes. Pero una perspectiva más preocupante, según Graff, es que los hackers apuntarían a una compañía como VR Systems para acercarse a la tabulación real de la votación. Un intento de romper directamente o alterar las máquinas de votación reales sería más evidente y considerablemente más riesgoso que comprometer una parte adyacente, menos visible del sistema de votación, como las bases de datos de registro de votantes, con la esperanza de que uno esté en red con el otro. De hecho, VR Systems anuncia el hecho de que su línea de equipo de la estación de votación por computadora EViD está conectada a Internet y que el día de las elecciones “la historia electoral de un votante se transmite inmediatamente a la base de datos del condado” de forma continua. Un ataque informático puede propagarse de forma rápida e invisible a través de componentes en red de un sistema como gérmenes a través de un apretón de manos.

Según Alex Halderman, director del Centro de Seguridad y Sociedad de la Universidad de Michigan y experto en votación electrónica, una de las principales preocupaciones en el escenario descrito por el documento de la NSA es la probabilidad de que los funcionarios que establezcan los libros de encuestas electrónicas sean los Misma gente haciendo la preprogramación de las máquinas de votación. Las máquinas de votación reales no van a conectarse a algo como EViD de VR Systems, pero reciben actualizaciones manuales y configuración de personas a nivel local o estatal que podrían ser responsables de ambos. Si esas eran las personas atacadas por el malware GRU, las implicaciones son preocupantes.

“Normalmente, a nivel de condado, va a haber alguna compañía que haga la programación pre-electoral de las máquinas de votación”, dijo Halderman a The Intercept. “Me preocuparía si un atacante que pudiera comprometer al vendedor de libros de encuesta podría ser capaz de usar las actualizaciones de software que el distribuidor distribuye para infectar también el sistema de gestión electoral que programa las máquinas de votación en sí”, añadió. “Una vez hecho esto, puede hacer que la máquina de votación cree cuentas fraudulentas.”

Según Schneier, un premio importante en la violación de VR Systems sería la capacidad de reunir suficiente información para ejecutar efectivamente ataques de parodia contra los propios funcionarios electorales. Llegando con el imprimatur del contratista principal de la junta electoral, un correo electrónico falso parece mucho más auténtico.

Un detalle de un reporte secreto de la NSA sobre una operación de inteligencia militar rusa dirigida a la infraestructura electoral de Estados Unidos.

De archivo: NSA

Tal violación también podría servir como su propia base desde la cual iniciar interrupciones. Un funcionario de inteligencia de Estados Unidos admitió que la operación rusa descrita por el software de registro de votantes orientado a la NSA podría haber interrumpido la votación en los lugares donde se usaban los productos de VR Systems. Y un sistema comprometido de encuestas electorales puede hacer más que causar caos en el día de las elecciones, dijo Halderman. “Usted podría incluso hacer eso preferentemente en las áreas para los votantes que son probables votar para un cierto candidato y tener así un efecto partisano.”

Usando este método para apuntar a elecciones presidenciales en Estados Unidos, el enfoque ruso enfrenta un reto en el sistema de elecciones federales descentralizadas, donde los procesos difieren no sólo de estado a estado sino a menudo de condado a condado. Y mientras tanto, el Colegio Electoral hace difícil predecir dónde deben concentrarse los esfuerzos.

“Hackar una elección es difícil, no debido a la tecnología – eso es sorprendentemente fácil – pero es difícil saber qué va a ser eficaz”, dijo Schneier. “Si nos fijamos en las últimas elecciones, 2000 se decidió en Florida, 2004 en Ohio, la elección más reciente en un par de condados en Michigan y Pennsylvania, por lo que decidir realmente dónde hackear es realmente difícil de saber”.

Pero la descentralización del sistema es también una vulnerabilidad. No hay una supervisión fuerte del gobierno central sobre el proceso electoral ni la adquisición de hardware o software de votación. Del mismo modo, el registro de votantes, el mantenimiento de las listas de votantes y el conteo de votos carecen de una supervisión nacional eficaz. No hay una sola autoridad con la responsabilidad de salvaguardar las elecciones. Christian Hilland, un portavoz de la FEC, dijo a The Intercept que “la Comisión Federal de Elecciones no tiene jurisdicción sobre cuestiones de votación, así como software y hardware en relación con los votos de reparto. Es posible que desee consultar con la Comisión de Asistencia Electoral “.

Verificación con la EAC es también menos que la confianza inspiradora. La comisión fue creada en 2002 como la reacción del Congreso a la debacle de conteo de votos de 2000. La EAC señala en línea que “se encarga de servir como centro nacional de información sobre la administración electoral. EAC también acredita laboratorios de prueba y certifica sistemas de votación , “pero es una comisión de remanso sin autoridad real. Haga clic en el enlace sobre la certificación de los sistemas de votación y lo conduce a una página muerta.

Si hubiera una autoridad electoral central en Estados Unidos, podría haber iniciado una investigación sobre lo que sucedió en Durham, Carolina del Norte, el día de las elecciones. El sistema de registro falló en varios lugares de votación, causando caos y largas filas, lo que provocó que los funcionarios electorales cambiaran a papeletas de votación y ampliarían las votaciones más tarde en la noche.

Las listas de votantes de Durham fueron dirigidas por VR Systems, la misma firma que fue comprometida por el hack ruso, según el documento de la NSA.

Funcionarios locales dijeron que un hack no era la causa de la interrupción. “La Junta Estatal de Elecciones de NC no experimentó ninguna actividad sospechosa durante las elecciones de 2016 fuera de lo que esta agencia experimenta en otras ocasiones. Los posibles riesgos o vulnerabilidades están siendo monitoreados, y esta agencia trabaja con el Departamento de Seguridad Nacional y el Departamento de Tecnología de la Información de NC para ayudar a mitigar cualquier riesgo potencial “, dijo Patrick Gannon, portavoz de la Junta de Carolina del Norte.

HOMEWORTH, OH – NOVEMBER 08: A voter at the Homeworth Fire Depacasts her ballot on an open table in at the Homeworth Fire Department on November 8, 2016 in Homeworth, Ohio. This year, roughly 200 million Americans have registered to vote in this years general election. (Photo by Ty Wright/Getty Images)