Por David Gewirtz*

Cuando actores hostiles penetraron el edificio del Capitolio el 6 de enero, obtuvieron acceso a cámaras y oficinas individuales y permanecieron prófugos dentro del complejo del Capitolio durante más de dos horas. Tenemos informes de robos de artículos. Un informe proviene del fiscal federal interino de DC, Michael Sherwin, quien afirmó que «artículos, artículos electrónicos fueron robados de las oficinas de los senadores, documentos y … tenemos que identificar qué se hizo para mitigar eso». Mi senador local, Jeff Merkley (D-Ore.), Informó que al menos una computadora portátil había sido robada.

En medio de computadoras portátiles robadas, datos perdidos y posible espionaje, las consecuencias de seguridad cibernética de este ataque tardarán meses en resolverse. He aquí un vistazo a los problemas de ciberseguridad. SEGURIDAD Las consecuencias de la ciberseguridad del ataque del Capitolio: computadoras portátiles robadas, datos perdidos y posible espionaje Cyber security 101: proteja su privacidad de los piratas informáticos, los espías y el gobierno Los mayores hacks y violaciones de datos de 2020 Las mejores VPN para uso empresarial y doméstico Las mejores claves de seguridad para la autenticación de dos factores Cómo el ransomware podría volverse aún más disruptivo en 2021 (ZDNet YouTube) Cómo mejorar la seguridad de su nube pública (TechRepublic) CUESTIONES DE SEGURIDAD NACIONAL Si bien la vigilancia indudablemente rastreó a muchos de los cientos que entraron al edificio, no podemos asumir que conocemos los movimientos exactos segundo a segundo de todos los que lograron entrar. Eso significa que no se sabe en absoluto qué acciones se tomaron contra los equipos digitales dentro del edificio. Es posible que se hayan robado contraseñas, documentos, códigos de acceso e información confidencial o secreta. También debemos asumir que algunas computadoras pueden haber sido comprometidas, con malware cargado en ellas. Dado que el malware es clave para cualquier penetración sistémica, debemos asumir que los malos actores han obtenido un acceso continuo, oculto y persistente a los sistemas del Capitolio. Con toda probabilidad, solo una pequeña cantidad de máquinas probablemente se vieron comprometidas. Pero dada la naturaleza sensible de la información almacenada en equipos digitales dentro del Capitolio, y dado que puede ser imposible determinar rápidamente qué dispositivos se vieron comprometidos, el personal de TI federal debe asumir que TODOS los dispositivos digitales en el Capitolio se han visto comprometidos. En realidad, la situación es peor de lo que parece al principio. Según un cronograma de USA Today, el Congreso volvió a reunirse a las 8 pm el 6 de enero. Es probable que el uso de computadoras por parte del personal comenzara pocos minutos después de que el Congreso volviera a reunirse. Obviamente, no había forma de levantar y reemplazar por completo miles de máquinas al instante. Por lo tanto, desde ese momento hasta ahora, los miembros y su personal han estado utilizando dispositivos digitales que pueden haber sido comprometidos. Eso significa que todas las comunicaciones, archivos y conexiones de red desde y hacia esos dispositivos también pueden haberse visto comprometidas. El acceso físico aumenta las apuestas Si las computadoras del Capitolio fueran penetradas por un pirateo tradicional impulsado por malware seguido de una brecha en Internet, la mitigación podría haber sido moderadamente sencilla, si no inconveniente y dolorosa. Los sistemas podrían haberse escaneado en busca de malware y, en los casos más sensibles, los discos duros podrían haberse puesto a cero o reemplazados. Pero había cientos de personas no autorizadas en el edificio, personas que fueron fotografiadas habiendo obtenido acceso a los escritorios y oficinas privadas de los miembros. Estas personas podrían haber ido a cualquier parte del edificio. También debemos asumir que hubo algunos actores extranjeros que entraron al edificio mezclándose con la multitud. Sí, sé que esto suena paranoico, pero escúchame. Sabemos que Rusia y otras naciones llevan algún tiempo realizando ciberataques contra Estados Unidos. También sabemos que la certificación final del Congreso de las papeletas para las elecciones presidenciales de 2020 fue un mandato constitucional para el 6 de enero, y debido a la acalorada retórica, era casi seguro que habría multitudes y disturbios. Por lo tanto, es muy probable que los actores enemigos (o amigos enemigos) también fueran conscientes del potencial de disturbios en torno al Capitolio. Si bien los detalles específicos de qué se desarrollaría exactamente en qué orden el 6 de enero eran imposibles de predecir, hay buenas razones para esperar que los manejadores internacionales encuentren prudente mantener a pequeños escuadrones de agentes en espera. De esa manera, si se presentaba la oportunidad, podrían insertar subrepticiamente a esos agentes en la situación. Por lo tanto, debemos suponer que algunas de las personas que penetraron en Capitol Hill probablemente eran actores extranjeros. Y a partir de esa observación, tenemos que esperar que uno o más de esos actores extranjeros que lograron entrar tomaron alguna acción física contra máquinas que normalmente están fuera de su alcance. EL ACCESO FÍSICO ES MÁS QUE ROBAR COMPUTADORAS Una vez que un agente enemigo obtiene acceso físico, pueden pasar muchas cosas. Y con mucho, me refiero a ataques sigilosos que requerirán que los equipos de TI del Capitolio utilicen un esfuerzo de remediación de la Tierra quemada. Primero, tengamos en cuenta que el malware a menudo no se muestra hasta que ocurre un período de tiempo determinado o se activa. Así que las máquinas que parecen perfectamente bien pueden ser caballos de Troya.

VIOLACIONES DE LA LEY DE ESPIONAJE Finalmente, todos los que participaron en el ataque, particularmente aquellos que penetraron en el edificio, deben ser procesados con todo el peso de la ley y posiblemente incluso acusados de violaciones a la Ley de Espionaje. Si bien algunos de los participantes pueden haber sido caracterizados como «patriotas» o «buena gente» enojada, el hecho es que sus acciones pueden haber proporcionado cobertura para actos de espionaje por parte de los enemigos de nuestra nación. Puedo escuchar lo que dices. «Pero David, ¿no es un poco paranoico pensar que otros países se aprovecharían de nuestras propias disputas internas?» Bien vale. Nadie diría eso. En cambio, habría muchos puños agitándome y gritándome. Pero para nuestros propósitos, vayamos con la versión civil. Y no, no es un poco paranoico. Rusia se entrometió en las elecciones de 2016. Es parte del oficio básico para incitar la ira y los desacuerdos entre la población de un objetivo. Sabemos que la intromisión rusa ha contribuido a la ira y la rabia que todos sentimos, aunque nuestros propios políticos sin duda la aprovecharon para sus propios intereses egoístas. El ataque al Capitolio se basó absolutamente en la rabia y la ira. Dado que sembrar disturbios es una parte importante del libro de jugadas de Rusia, es muy probable que estuvieran muy conscientes de la importancia de la fecha del 6 de enero y estuvieran bastante preparados para capitalizarlo al máximo. Y todo eso nos lleva al espionaje, llevado a cabo por actores extranjeros, pero muy probablemente ayudado e instigado por estadounidenses engañados o cómplices, enfurecidos. Aquellos que irrumpieron en Capitol Hill pueden haber violado el artículo 792 del Código de los EE. UU. 18: albergar u ocultar personas. Este código es simple y dice: «Quien alberga u oculta a cualquier persona que conoce, o tiene motivos razonables para creer o sospechar, ha cometido o está a punto de cometer un delito». Si se puede argumentar que cualquiera de los atacantes podría simplemente sospechar que un agente externo violaría el edificio con ellos, están violando este estatuto. También pueden haber violado 18 U.S. Code § 793 – Recopilación, transmisión o pérdida de información de defensa. Este es uno de los grandes, comenzando con «Quien, con el propósito de obtener información con respecto a la defensa nacional, con la intención o razón de creer que la información será utilizada en perjuicio de los Estados Unidos, o en beneficio de cualquier nación extranjera … «Definitivamente, detener o anular una elección puede considerarse» para perjuicio de los Estados Unidos «, y nuevamente, si esta información se revela a una potencia extranjera, incluso a través de una foto en Twitter, es una violación grave. A continuación, enumera una amplia gama de recursos gubernamentales que, si se violan, estarían en violación, incluido «… edificio, oficina, laboratorio de investigación o estación u otro lugar relacionado con la defensa nacional de propiedad o construida, o en progreso de construcción por los Estados Unidos o bajo el control de los Estados Unidos, o de cualquiera de sus oficiales, departamentos o agencias … «Claramente, el Edificio del Capitolio cae bajo esto, especialmente porque los comités del Congreso tratan con información altamente clasificada. Las personas que cometan delitos bajo estos códigos «serán multados bajo este título o encarcelados no más de diez años, o ambos». Es con 18 U.S. Code § 794 – Recopilar o entregar información de defensa para ayudar a gobiernos extranjeros que las cosas comienzan a ponerse serias. El estatuto comienza con «Quien, con la intención o la razón para creer que se utilizará en perjuicio de los Estados Unidos o en beneficio de una nación extranjera» y, nuevamente, el bloqueo de la certificación de una elección por mandato constitucional es perjudicial para los Estados Unidos.

Pero aquí es donde se pone peligroso para aquellos que irrumpieron el 6 de enero. El estatuto continúa: … comunica, entrega o transmite, o intenta comunicar, entregar o transmitir, a cualquier gobierno extranjero, o a cualquier facción o partido o fuerza militar o naval dentro de un país extranjero, ya sea reconocido o no reconocido por los Estados Unidos, oa cualquier representante, oficial, agente, empleado, sujeto o ciudadano del mismo, ya sea directa o indirectamente, cualquier documento, escritura, libro de códigos, libro de señales, boceto, fotografía, negativo fotográfico, plano, plano, mapa, modelo, nota, instrumento, aparato o información relativa a la defensa nacional … CARACTERÍSTICA ESPECIAL Ciberguerra y el futuro de la ciberseguridad Ciberguerra y el futuro de la ciberseguridad Las amenazas de seguridad actuales se han ampliado en alcance y gravedad. Ahora puede haber millones, o incluso miles de millones, de dólares en riesgo cuando la seguridad de la información no se maneja adecuadamente. Lee mas Este estatuto es muy amplio, básicamente dice que incluso si la entrega se realiza a alguien no reconocido oficialmente como extranjero, o incluso si la entrega se realiza indirectamente (por ejemplo, a través de un amigo, una subasta de eBay, imágenes en Instagram, etc.), está en violación. Entonces, ¿esas imágenes que vimos de escritorios con documentos, pantallas con correo electrónico, etc.? Si algún elemento de cualquiera de esas imágenes era confidencial o clasificado, y podía ser visto por un agente extranjero, se activa esta cláusula. ¿El castigo? Bien, dejemos que el estatuto hable por sí mismo: «será castigado con la muerte o con la cárcel por cualquier término de años o de por vida». ¡Ay! Seamos claros aquí. La mayoría de los atacantes eran estadounidenses. Y por más despreciables que fueran sus acciones, e irrumpir e interrumpir una práctica constitucional es despreciable, independientemente del lado del pasillo en el que se encuentre, la mayoría de ellos probablemente pensó que estaban actuando en nombre de los EE. UU., No con intención de dañarlo. La ley a menudo tiene en cuenta la intención. Pero cuando se trata de espionaje, la ley tiene un martillo muy grande. A Estados Unidos no le agrada el espionaje. Con miles de personas en la multitud afuera del edificio y cientos que irrumpieron, no había forma de que los que cometían el crimen supieran quiénes podrían ser sus compañeros de la mafia en ese momento. Proporcionar cobertura a los agentes enemigos, incluso si se pudiera argumentar que se hizo por ingenuidad o estupidez, sigue proporcionando cobertura a los agentes enemigos. Esto se llevará a cabo durante meses o años, tanto en nuestros tribunales como dentro de la Comunidad de Inteligencia de los Estados Unidos. Si cualquier información segura resultante de esta infracción termina en manos extranjeras, las apuestas aumentarán enormemente y esos buenos muchachos de América Central que usan jeans de papá y gorras de béisbol o cuernos de cabra, pintura facial y bikinis de piel pueden encontrarse a sí mismos. sujeto a todo el poder y la ira del gobierno de los Estados Unidos, el mismo gobierno que intentaron derrocar.

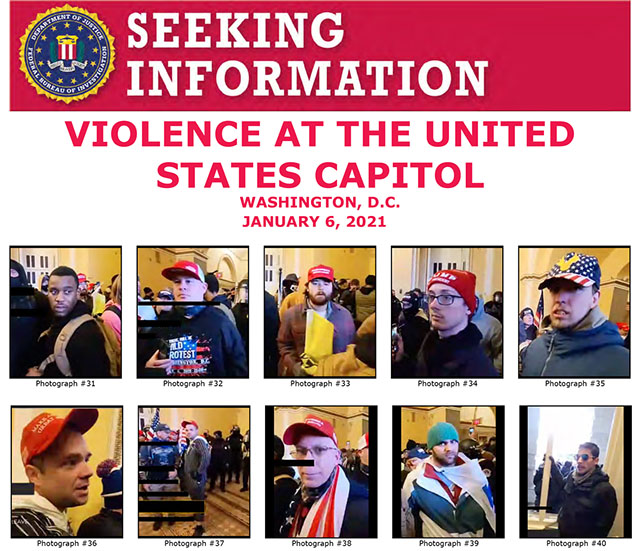

PUEDES AYUDAR InfraGard publicó una alerta reciente que ahora estoy compartiendo con ustedes. La Oficina de Campo de Washington de la Oficina Federal de Investigaciones está buscando la ayuda del público para identificar a las personas que ingresaron ilegalmente al edificio del Capitolio de los EE. UU. El 6 de enero de 2021 en Washington, D.C. Además, el FBI está ofreciendo una recompensa de hasta $ 50,000 por información que conduzca a la ubicación, arresto y condena de la (s) persona (s) responsable (s) de la colocación de presuntos bombas caseras en Washington, D.C. el 6 de enero de 2021. Aproximadamente a la 1:00 p.m. EST el 6 de enero de 2021, varias agencias policiales recibieron informes de una presunta bomba de tubería con cables en la sede del Comité Nacional Republicano (RNC) ubicada en 310 First Street Southeast en Washington, D.C. Aproximadamente a la 1:15 p.m. EST, se informó de una segunda bomba de tubería sospechosa con descriptores similares en la sede del Comité Nacional Demócrata (DNC) en 430 South Capitol Street Southeast # 3 en Washington, D.C. Cualquier persona que tenga información sobre estas personas, o cualquiera que haya sido testigo de acciones violentas ilegales en el Capitolio o cerca del área, debe comunicarse con la línea gratuita de información del FBI al 1-800-CALL-FBI (1-800-225-5324). para informar verbalmente las propinas. También puede enviar cualquier información, fotos o videos que puedan ser relevantes en línea en fbi.gov/USCapitol. También puede comunicarse con su oficina local del FBI o la Embajada o Consulado Americano más cercano.

*Disclosure: David Gewirtz is a member of InfraGard, a partnership between the Federal Bureau of Investigation (FBI) and members of the private sector for the protection of U.S. Critical Infrastructure.

You can follow my day-to-day project updates on social media. Be sure to follow me on Twitter at @DavidGewirtz, on Facebook at Facebook.com/DavidGewirtz, on Instagram at Instagram.com/DavidGewirtz, and on YouTube at YouTube.com/DavidGewirtzTV.